Cobain banget! Main Slot Demo Pragmatic Play itu asik banget karena kamu gak perlu modal sama sekali buat coba berbagai game seru dari Pragmatic Play. Kenapa Cobain Slot Demo Pragmatic Play? Cara Mulai Main Slot Demo Pragmatic Play Mau aku carikan link demo slot Pragmatic Play yang seru buat kamu coba? situs judi slot terbesar […]

Apa itu Indeks Blockchain?

Pengindeks Blockchain menyederhanakan cara Anda mengakses dan menggunakan data blockchainAlih-alih memindai ribuan blok secara manual, pengindeks mengelola informasi blockchain mentah ke dalam basis data yang dapat dicari. Hal ini memudahkan aplikasi Web3 untuk mengambil data spesifik seperti transaksi dompet atau peristiwa kontrak pintar – dengan cepat dan efisien. Poin-poin Utama: Masalah: Data Blockchain disimpan secara […]

Izin Penyimpanan Cloud: Praktik Terbaik

Izin penyimpanan cloud adalah tulang punggung keamanan data. Izin ini mengontrol siapa yang dapat mengakses file, tindakan apa yang dapat mereka ambil, dan bagaimana data dibagikan. Izin yang salah dikonfigurasi dapat menyebabkan kebocoran data, pelanggaran kepatuhan, dan kerugian finansial. Panduan ini menguraikan hal-hal penting untuk mengelola izin secara efektif, termasuk: Prinsip Hak Istimewa Terkecil (PoLP): […]

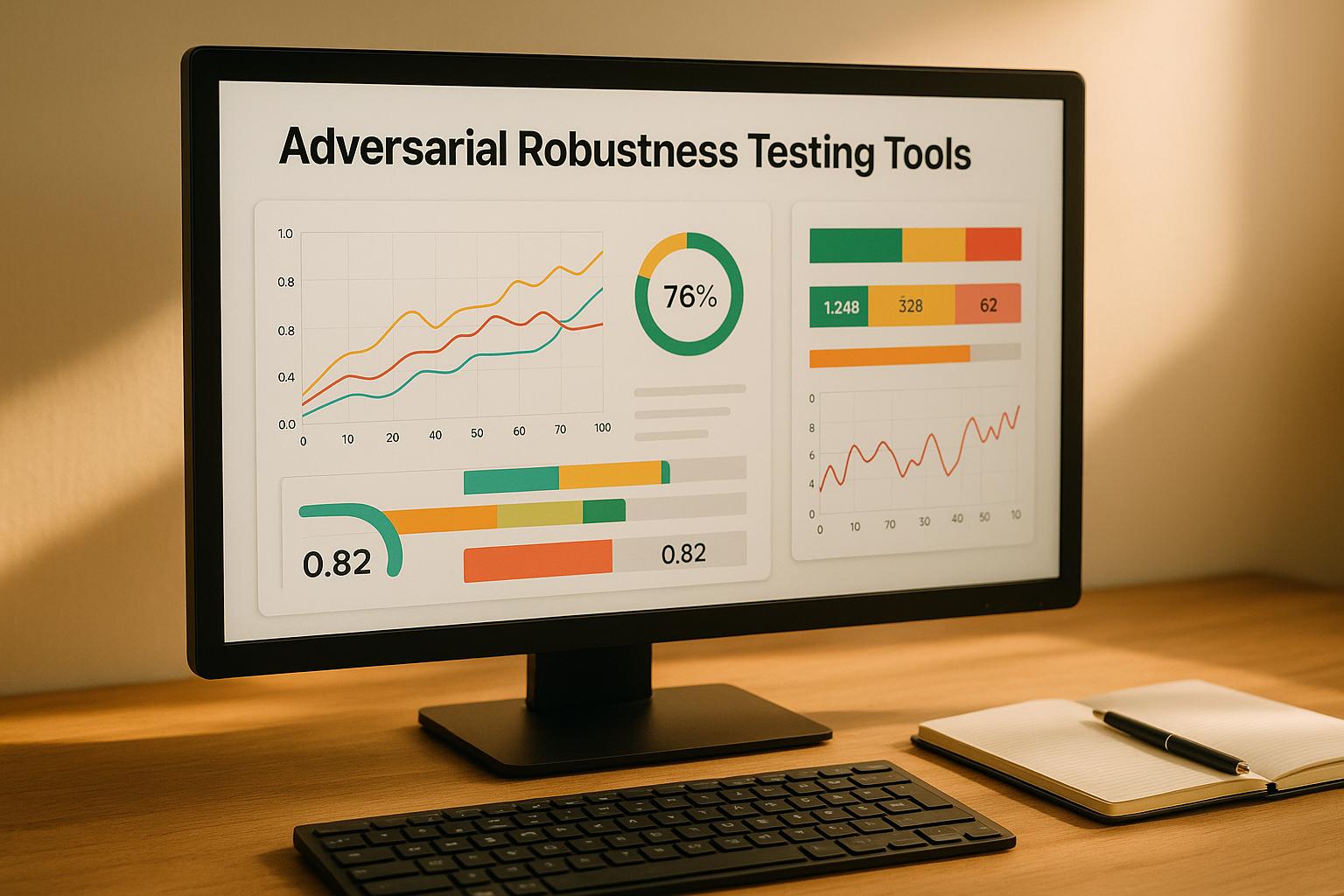

Perbandingan Alat Uji Ketahanan Adversarial

Pengujian ketahanan adversarial memastikan model AI dapat menahan serangan dan kesalahan. Pengujian ini penting untuk bidang-bidang seperti layanan kesehatan, kendaraan otonom, dan sistem yang sensitif terhadap keamanan. Artikel ini membandingkan empat alat – SENI, CleverHans, Gudang senjata, Dan AdvBench – berdasarkan fitur, kegunaan, dan ancaman yang ditangani. Poin-poin Utama: SENI: Mendukung banyak kerangka kerja, menangani […]

CloudWatch vs. Alat Pihak Ketiga untuk Pemantauan Tanpa Server

Saat memantau aplikasi tanpa server, Anda memiliki dua opsi utama: AWS CloudWatch atau alat pihak ketiga seperti Datadog, New Relic, atau Lumigo. Berikut rinciannya: AWS CloudWatch: Alat AWS bawaan yang secara otomatis mengumpulkan metrik utama (misalnya, pemanggilan, kesalahan, durasi). Mudah diatur dan terintegrasi secara mulus dengan layanan AWS. Namun, alat ini tidak memiliki fitur-fitur canggih […]

Cobain Slot Demo Pragmatic Play, Gak Perlu Modal Dulu

Kalau kamu mau coba slot demo Pragmatic Play tanpa perlu modal atau deposit dulu, kamu sedang berada di jalur yang tepat—karena memang banyak opsi tersedia yang memungkinkan hal tersebut. Berikut ini penjelasan lengkapnya: 1. Apa Itu Slot Demo Pragmatic Play Tanpa Deposit? 2. Rekomendasi Situs Demo Populer di Indonesia Berikut beberapa situs yang dikenal mudah […]

Cara Mengotomatiskan Kepatuhan dalam Alur Kerja Cloud

Otomatisasi kepatuhan dalam alur kerja cloud membantu bisnis memenuhi persyaratan regulasi seperti GDPR, HIPAA, dan SOC 2 dengan mengganti proses manual dengan alat otomatis. Sistem ini terus memantau, menegakkan, dan memperbaiki kebijakan kepatuhan, mengurangi kesalahan, menghemat waktu, dan memangkas biaya. Berikut yang perlu Anda ketahui: Mengapa Mengotomatiskan? Kepatuhan manual lambat dan rentan terhadap kesalahan. Otomatisasi […]

Alat Kepatuhan yang Dihosting Sendiri vs. Berbasis Cloud

Saat Anda memilih alat untuk mengikuti aturan, Anda harus memutuskan apakah Anda ingin menyimpannya di komputer Anda sendiri (dihosting sendiri) atau menggunakan yang ada di internet (berbasis cloud). Setiap pilihan memiliki kelebihan dan kekurangannya masing-masing, tergantung pada kebutuhan kelompok Anda, berapa banyak dana yang dapat Anda belanjakan, dan apa yang dapat ditangani oleh tim TI […]

Bagaimana Manajemen Kunci Mendukung Keamanan Zero Trust

Keamanan Zero Trust membutuhkan verifikasi berkelanjutan terhadap pengguna, perangkat, dan sistem untuk mencegah pelanggaran. Keamanan ini bergantung pada tiga prinsip inti: verifikasi identitas, enkripsi, dan mikrosegmentasi. Namun, tanpa manajemen kunci yang tepat, strategi Zero Trust terbaik sekalipun dapat gagal. Manajemen kunci memastikan komunikasi yang aman, memvalidasi identitas, dan menegakkan kontrol akses dengan mengelola kunci kriptografi […]

Failover Aktif-Pasif vs. Aktif-Aktif

Failover memastikan layanan Anda tetap online saat server gagal. Dua pendekatan umum adalah aktif-pasif dan aktif-aktif failover. Inilah perbedaan utamanya: Aktif-PasifSatu server menangani semua tugas sementara server siaga menunggu untuk mengambil alih jika server utama gagal. Proses ini lebih sederhana dan lebih hemat anggaran, tetapi mungkin ada waktu henti singkat selama transisi. Aktif-AktifSemua server secara […]